🧩 Introduction

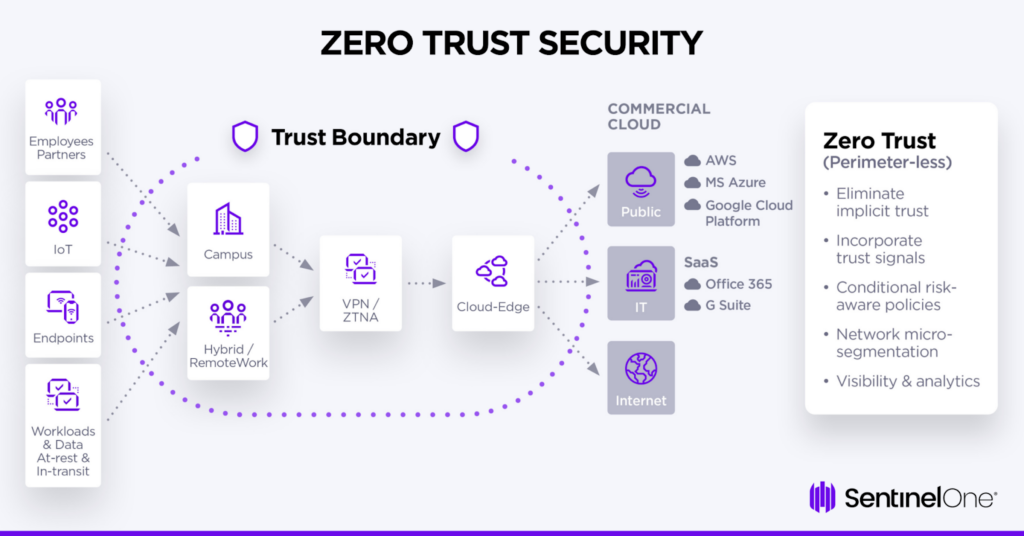

Dans un monde numérique où les cybermenaces évoluent plus vite que jamais, les approches traditionnelles de sécurité — basées sur la confiance implicite à l’intérieur du réseau — ne suffisent plus. C’est dans ce contexte qu’est né le modèle Zero Trust, ou « Zéro Confiance », qui bouscule les paradigmes classiques en matière de cybersécurité.

Mais concrètement, qu’est-ce que le Zero Trust Network ? Et pourquoi votre entreprise devrait s’y intéresser dès maintenant ? On vous explique tout.

🧱 Définition du Zero Trust Network

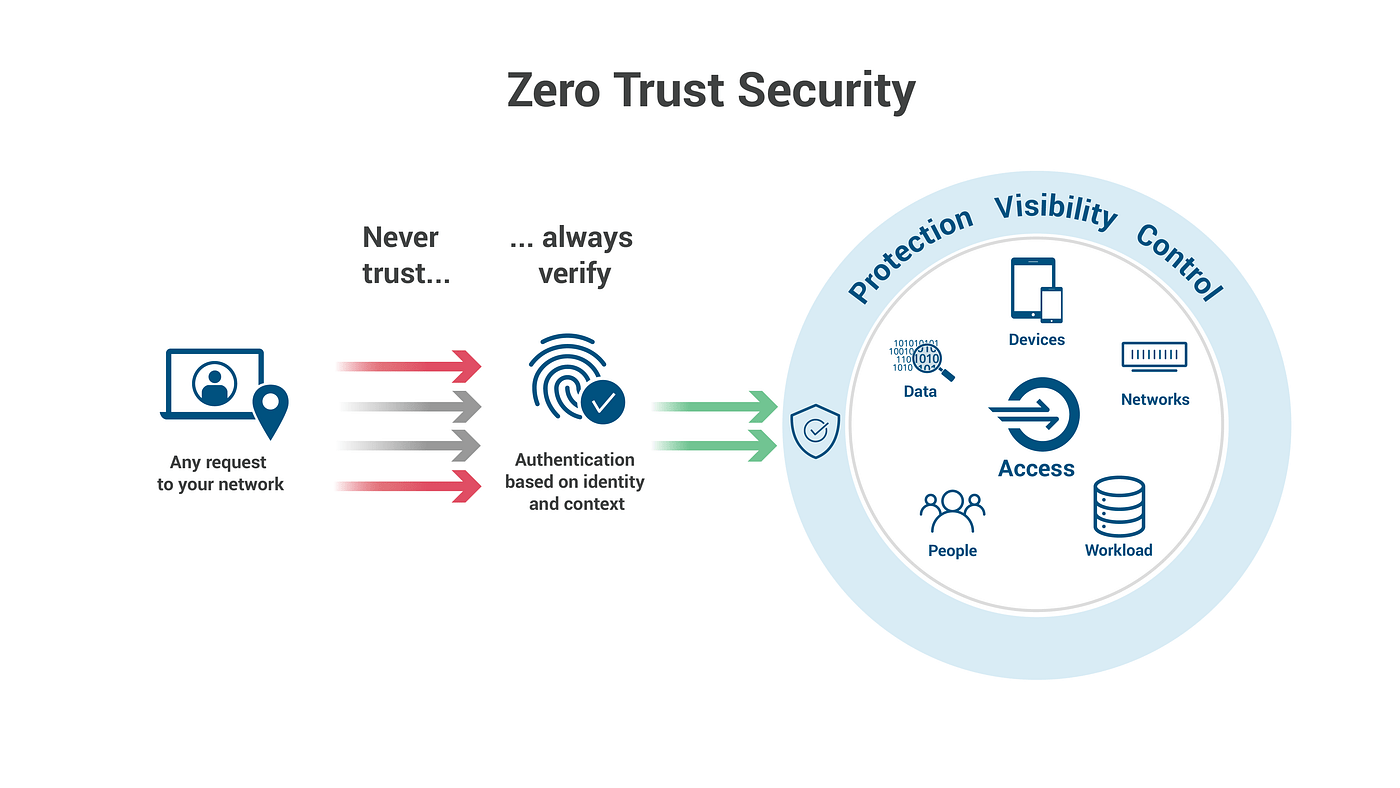

Le Zero Trust Network est un modèle de sécurité informatique basé sur un principe simple mais puissant : ne jamais faire confiance, toujours vérifier.

Contrairement à l’approche classique où une fois un utilisateur ou un appareil dans le réseau, il est automatiquement considéré comme “fiable”, le Zero Trust part du principe que la menace peut venir de l’intérieur comme de l’extérieur.

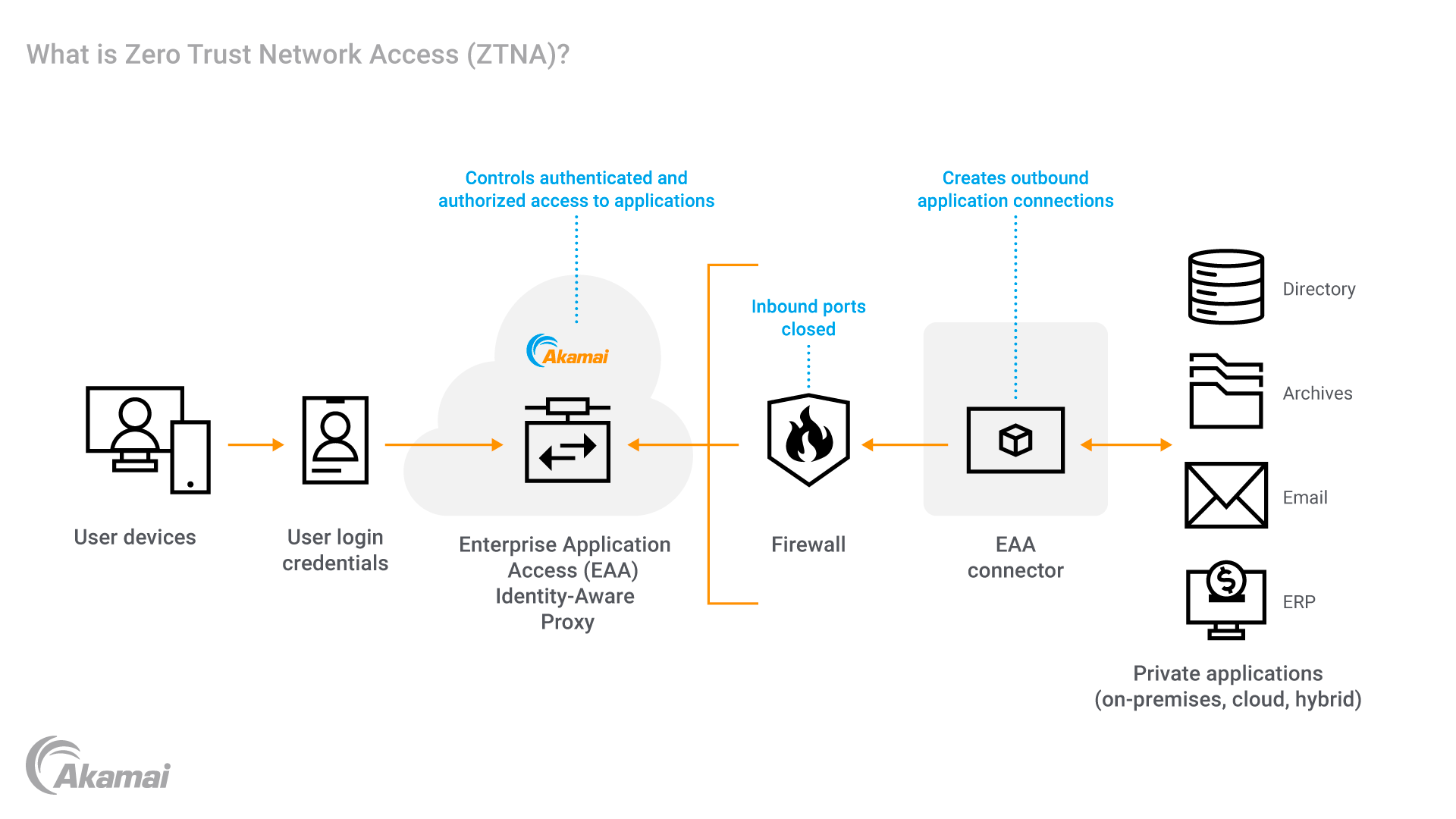

Chaque tentative d’accès à une ressource — qu’il s’agisse d’un fichier, d’une base de données, d’une application ou d’un réseau — doit être authentifiée, autorisée et chiffrée. Tout. Le. Temps.

🧠 Principes fondamentaux du Zero Trust

1. Vérification systématique

Tout utilisateur, appareil ou application est continuellement vérifié avant d’accéder à une ressource, peu importe son emplacement.

2. Moindre privilège (Least Privilege)

Les utilisateurs n’ont accès qu’aux ressources strictement nécessaires pour accomplir leur mission. Rien de plus.

3. Micro-segmentation du réseau

Le réseau est découpé en petites zones de confiance isolées. Cela limite la propagation d’une attaque si un segment est compromis.

4. Visibilité et contrôle continus

Une supervision constante de l’activité réseau est mise en place, avec des outils d’analyse comportementale pour détecter les anomalies.

🛡️ Pourquoi adopter le Zero Trust ?

- ✅ Protection contre les menaces internes

- ✅ Réduction drastique de la surface d’attaque

- ✅ Adapté au télétravail et aux environnements hybrides

- ✅ Meilleure conformité aux normes (ISO 27001, NIST, etc.)

- ✅ Déploiement plus sécurisé du cloud, des API et des IoT

🔧 Comment mettre en œuvre un modèle Zero Trust ?

La mise en place d’un modèle Zero Trust ne se fait pas du jour au lendemain. Voici les grandes étapes :

- Cartographier les ressources critiques

- Identifier les utilisateurs, appareils et flux

- Mettre en place une authentification forte (MFA)

- Implémenter la micro-segmentation

- Surveiller en temps réel les activités réseau et logs

- Automatiser les réponses en cas de menace (SIEM, SOAR)

🔧Quels outils / solutions existent-ils ?

▶ Gestion de l’identité & des accès (IAM, PAM, SSO, MFA)

- Okta – Gestion des identités, MFA, SSO

- Azure AD / Microsoft Entra ID – IAM cloud avec MFA et Conditional Access

- JumpCloud – IAM multiplateforme pour infrastructures hybrides

- Duo Security (Cisco) – MFA + authentification adaptative

- CyberArk – Gestion des accès à privilèges (PAM)

- Ping Identity – IAM et gestion des accès pour grandes entreprises

- Keycloak – SSO et gestion d’identité open source

▶ Contrôle d’accès au réseau (ZTNA / SDP)

- Zscaler Private Access (ZPA) – ZTNA leader pour un accès sécurisé aux apps

- Cloudflare Zero Trust / Access – Proxy d’accès sécurisé aux apps internes

- Perimeter 81 – ZTNA simple pour PME et grandes entreprises

- Tailscale – VPN mesh basé sur WireGuard (Zero Trust ready)

- Appgate SDP – Software Defined Perimeter avec segmentation dynamique

- OpenZiti – Plateforme open source pour un ZTNA programmable

▶ Micro-segmentation & segmentation réseau

- Illumio – Micro-segmentation basée sur les workloads

- VMware NSX – Segmentation logicielle pour datacenters et cloud

- Cisco TrustSec / Secure Workload (ex-Tetration) – Micro-segmentation réseau

- Calico (Tigera) – Micro-segmentation pour Kubernetes

▶ Sécurité Endpoint (EDR, XDR, Zero Trust Agent)

- CrowdStrike Falcon – EDR/XDR avec analyse comportementale

- SentinelOne – EDR intelligent avec IA

- Microsoft Defender for Endpoint – Protection complète intégrée au cloud Microsoft

- Sophos Intercept X – Anti-exploit + EDR + anti-ransomware

- Tanium – Visibilité et contrôle centralisé des endpoints

▶ SASE / CASB / Cloud Security

- Netskope – CASB + ZTNA + SASE

- Palo Alto Prisma Access – SASE pour environnements distribués

- Forcepoint – SASE orienté data protection

- Cloudflare One – SASE complet avec Zero Trust Gateway

▶ Visibilité, journalisation & analyse des comportements

- Splunk – SIEM puissant pour détection & analyse

- Elastic Security (ELK) – SIEM open source

- Wazuh – SIEM et détection open source compatible Zero Trust

- Microsoft Sentinel – SIEM cloud natif

- Darktrace – IA pour l’analyse comportementale & détection d’anomalies

▶ Automatisation et réponse aux incidents

- Palo Alto Cortex XSOAR – Plateforme SOAR pour réponses automatisées

- Tines – SOAR no-code

- StackStorm – SOAR open source

▶ Outils complémentaires Open Source

- Teleport – Accès sécurisé aux serveurs, bases, clusters K8s

- WireGuard – VPN moderne et rapide, base pour beaucoup de ZTNA

- Open Policy Agent (OPA) – Moteur de politique unifiée

- Authelia / Authentik – Portail d’authentification pour applications web

- Vault by HashiCorp – Gestion sécurisée des secrets et identités machine

🌐 Et Futurize dans tout ça?

Chez Futurize, nous aidons les entreprises à moderniser leur architecture IT et à intégrer le Zero Trust dans leurs politiques de sécurité. Que ce soit via l’implémentation de firewalls nouvelle génération, la gestion des identités, les audits réseau ou encore le déploiement de SASE (Secure Access Service Edge), notre équipe d’experts vous accompagne de bout en bout.

📌 Conclusion

Adopter une stratégie Zero Trust, ce n’est pas une tendance, c’est une nécessité stratégique face aux cybermenaces modernes. Dans un monde où les données circulent entre clouds, devices et collaborateurs partout dans le monde, il n’y a plus de « périmètre de sécurité ». Le Zero Trust devient la nouvelle frontière.

Vous souhaitez démarrer votre transition vers un environnement IT plus sécurisé ?

Contactez Futurize dès aujourd’hui.

.svg)

1 Comment

Alors guys vous avez trouvez comment l’article ? Donnez vous vos retours et suggestions en commentaires ❤️